Подразделение ГРУ 29155 прославилось на весь мир неудачными отравлениями «Новичком» Скрипаля в Солсбери и Емельяна Гебрева в Болгарии, а также взрывами военных складов в Болгарии и Чехии, но до последнего времени мало кто знал об их хакерской деятельности. Из-за того что сервер хакеров оказался практически не защищен, The Insider удалось получить к нему доступ и обнаружить полный список мишеней ГРУ: от украинских госкомпаний, до объектов инфраструктуры в Европе, катарского банка и даже медицинских клиник по всему миру. Изучив звонки, перелеты и переписки хакеров, The Insider идентифицировал несколько десятков участников группы, среди которых обнаружились судимые хакеры-кардеры, едва выпустившиеся из института студенты и ветераны операций ГРУ по отравлениям и диверсиям, не имеющие никакого опыта в IT. Большая часть хакерских и информационно-диверсионных операций 29155 провалились, и это не удивительно, учитывая то, что руководители хакерского отдела публично рассказывали о своей низкой мотивации, пользовались личностями прикрытия для встреч с любовницами и секс-работницами (выдавая тем самым свои персональные данные) и «распиливали» средства, предназначенные для диверсионной работы в Украине.

Содержание

Мошенники-кардеры и чеченец-нашист из ФСБ

Провокации против Польши, США и WADA

Завербованная журналистка и выстрел в ногу

Провокации в Украине: «Азов» против Зеленского

Пополнение команды: ветераны и «орлята»

«В Министерстве обороны — дебилы и гомосеки»: публичные откровения хакера Денисова

Роман Пунтус: герой-любовник и незащищенный сервер

Украина, европейская инфраструктура, медицинские компании: кого атаковали хакеры

Других кадров у нас для вас нет

Аудиоверсия Apple Podcasts / Spotify / YouTube

В сентябре 2024 года ФБР опубликовало обвинительное заключение в адрес группы хакеров, работавших на подразделение ГРУ 29155 — ту самую войсковую часть, прославившуюся отравлением Скрипаля в Солсбери. То, что в ГРУ работают подразделения хакеров, было известно давно, первым это доказал The Insider еще в 2017 году, и тогда речь шла о войсковой части 26165, известной как Fancy bear или APT28 и прославившейся взломом Хиллари Клинтон, Эммануэля Макрона и различных международных организаций. Позже выяснилось, что под крышей ГРУ работает и другая группа, известная как Sandworm (в/ч 74455), создавшая самый разрушительный вирус NotPetya, отключавшая электростанции в Украине и атаковавшая военные объекты НАТО. Но то, что и у подразделения 29155, занимавшегося убийствами и саботажем, есть свои хакеры, звучало странно и удивительно.

The Insider удалось получить доступ к кэшу журнала сервера этой группы хакеров, который (узнается почерк ГРУ!) оказался незащищен. Сопоставив это с данными из социальных сетей и утекших в открытый доступ баз, а также поговорив с некоторыми источниками, The Insider восстановил картину деятельности этой группы во всех ее подробностях.

Мошенники-кардеры и чеченец-нашист из ФСБ

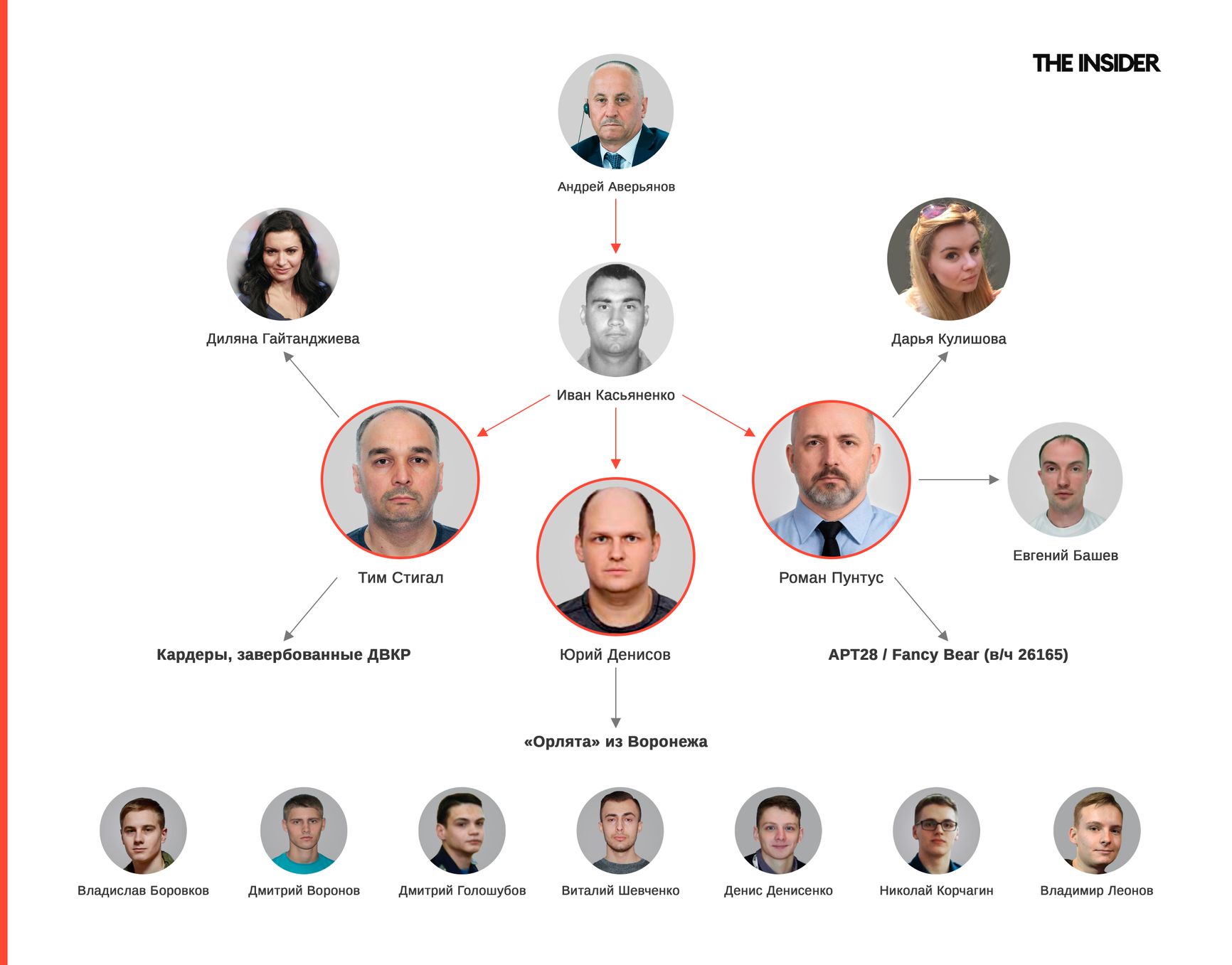

Идея создать хакерскую группу при 29155 возникла еще при прошлом руководителе ГРУ Игоре Сергуне примерно 10 лет назад. Среди тех, кому руководитель в/ч 29155 Андрей Аверьянов доверил заниматься этим проектом, были его опытные подчиненные Роман Пунтус и Юрий Денисов, не имевшие никаких специальных компьютерных знаний, но испытанные в различных спецоперациях ГРУ в Европе, и новый член подразделения Тим Стигал, этнический чеченец с интересной биографией. Стигал был блогером, живущим в Дагестане, и к тому моменту успел опубликовать книгу о торговле на рынке Форекс в соответствии с исламом, параллельно сочиняя романтическую поэзию. В 2011 году он пожаловался в реплаях к твиту тогда еще президента Дмитрия Медведева на поборы в размере $300 тысяч, которые якобы берут в окружении Владислава Суркова за организацию встречи с ним. Стигал просил Медведева «взять его в свою команду», так как он «полон идей». Вскоре после этого обращения Стигал написал: «Только что звонил Владислав Юрьевич. Разговором доволен. Со встречей определились, после выборов».

Тим Стигал на нашистском мероприятии в 2011 году

Еще одно фото с того же мероприятия

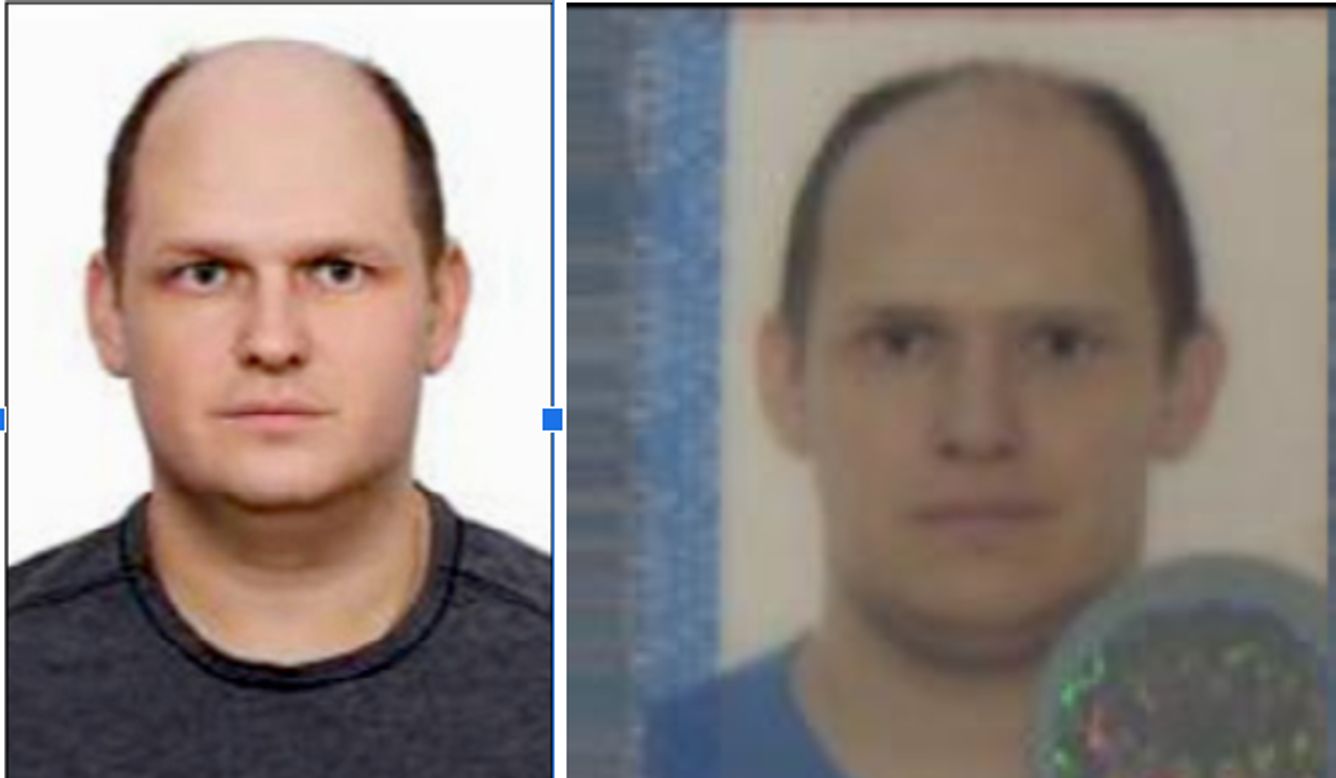

Паспортные фото Тима Стигала (слева) и «Данилы Магомедова» (справа)

В следующем году Стигал основал дагестанское отделение доживающего свои последние дни движения «Наши» и организовал флешмоб, лоббируя переименование центральной площади в столице Дагестана в площадь Путина. К тому моменту Стигал уже тесно сотрудничал с Департаментом военной контрразведки ФСБ и не позднее 2014-го попал в команду Аверьянова. Возможно, именно ДВКР ФСБ и прикомандировало его к гэрэушникам из 29155: часть действующих сотрудников ГРУ параллельно работают в военной контрразведке ФСБ, таким образом чекисты присматривают за министерством обороны. Так или иначе, в 2014 году Стигал получает паспорт на имя «Данила Магомедов» из того же диапазона номеров, что и паспорта отравителей Скрипаля «Петрова» и «Боширова» .

Неудивительно, что Аверьянов направил Стигала именно на хакерское направление: у ФСБ в целом и у ДВКР в частности были очень хорошие контакты с хакерами-мошенниками, занимавшимися кардингом и другими видами финансовых киберпреступлений. Среди прочих Стигалу удалось привлечь к работе Алексея Строганова, по прозвищу «Флинт», Евгения Башева и Игоря Ворошилова.

Хакер Строганов в 2006 году уже привлекался к уголовной ответственности за карточные мошенничества и получил 6 лет, но вышел уже через 2 года — судя по всему, именно по протекции ДВКР ФСБ, с которой потом тесно сотрудничал. Когда в 2021 году его арестуют снова, он сам заявит в суде о своей работе на спецслужбы и даже предъявит грамоту за подписью директора ФСБ. И действительно, после освобождения в 2008-м Алексей Строганов стал крупным «экспертом в области кибербезопасности», защищал от хакерских атак банки и платежные системы, про него было снято несколько фильмов и написана книга, а губернатор Санкт-Петербурга Беглов с гордостью фотографировался с Флинтом при вручении ему грамоты.

Кардер «Флинт» с губернатором Бегловым

Все это совершенно не мешало Флинту под чутким руководством ДВКР ФСБ продолжить мошенническую деятельность. По версии следственного департамента МВД, группировка Флинта действовала с 2014 по март 2020 года, похищая данные банковских карт не только в России, но и в Евросоюзе и США.

После ареста этой группы хакеров (всего по уголовному делу проходит 26 человек), выяснилось, что ключевой подельник Флинта является действующим сотрудником ДВКР ФСБ, и это даже стало процессуальной проблемой, потому что это означает, что дело должен расследовать не СКР, а МВД (правда, 235-й гарнизонный военный суд Москвы решил, что это не столь существенное нарушение, и помехой это не стало).

Именно за руководство этой группой мошенников Стигал и сам оказался в обвинительном заключении США, но о том, что он параллельно работает и на 29155, американские правоохранители, видимо, не знали и до сих пор.

Провокации против Польши, США и WADA

Любопытно, что, несмотря на все тесные связи с хакерами, большинство операций, которые Стигал организовывал в интересах ГРУ, были не столько хакерскими, сколько провокаторскими.

Так, например, одна из операций была направлена на дискредитацию Bellingcat: Стигал зарегистрировал принадлежащий хакерам Twitter-аккаунт под названием Anonymous Poland, якобы связанный с Bellingcat. Через этот аккаунт команда Стигала слила украденные данные кредитных карт, приписав эту утечку «хакерам» Bellingcat (хотя у Bellingcat никогда никаких хакеров не было). Кроме того, хакеры Стигала слили имена и фотографии детей украинских солдат, которые тогда служили на передовой на Донбассе, опять же приписав взлом Bellingcat (Bellingcat неоднократно предупреждал Twitter об этой деятельности, но платформа решила, что это не нарушает ее правил).

Наконец, хакеры 29155 составили список целей, связанных с настоящим Bellingcat, разделив их на «руководителей», «расследователей» и «сочувствующих», имея в виду сотрудников Bellingcat и различные аккаунты в социальных сетях, поддерживающие работу издания. Несколько человек из этого списка подтвердили The Insider, что подверглись фишинговым кампаниям примерно в одно и то же время.

Некоторые провокации имели свои скромные успехи. К примеру, через аккаунт, якобы принадлежащий «Правому сектору», он публиковал взломанные данные польских чиновников, сопровождая это оскорблениями, и некоторые из них действительно повелись на провокацию.

В то время как аккаунты @pravysektor и @pravsector были быстро идентифицированы как мошеннические и удалены администрацией Twitter, аккаунты @anonpl и @anon_pl20 оставались активными в течение многих лет, и команда Стигала использовала их еще неоднократно. Некоторые из сливов, осуществленных через эти аккаунты, ранее приписывались другим хакерским подразделениям ГРУ, таким как FancyBear, что дает основания подозревать, что в/ч 29155 сотрудничала с FancyBear (в/ч 26165). Архивная страница аккаунта @anpoland показывает некоторые сливы, обнародованные в сентябре 2016 года. Они включают «файлы полицейского управления Детройта» (содержащие хештеги #StopFBI #Revolution), «документы стратегического авиационного командования и Boeing KC-10», паралимпийской сборной США и Всемирного антидопингового агентства (WADA), которые разоблачили «систематический государственный саботаж процесса тестирования на наркотики до, во время и после зимних Олимпийских игр в Сочи 2014 года». Независимый отчет, опубликованный WADA в июле 2016 года, привел к отстранению сотен российских спортсменов от последующих международных спортивных соревнований. Напомним, ФБР обвинили во взломе WADA в 2016 году семь сотрудников ГРУ из в/ч 26165.

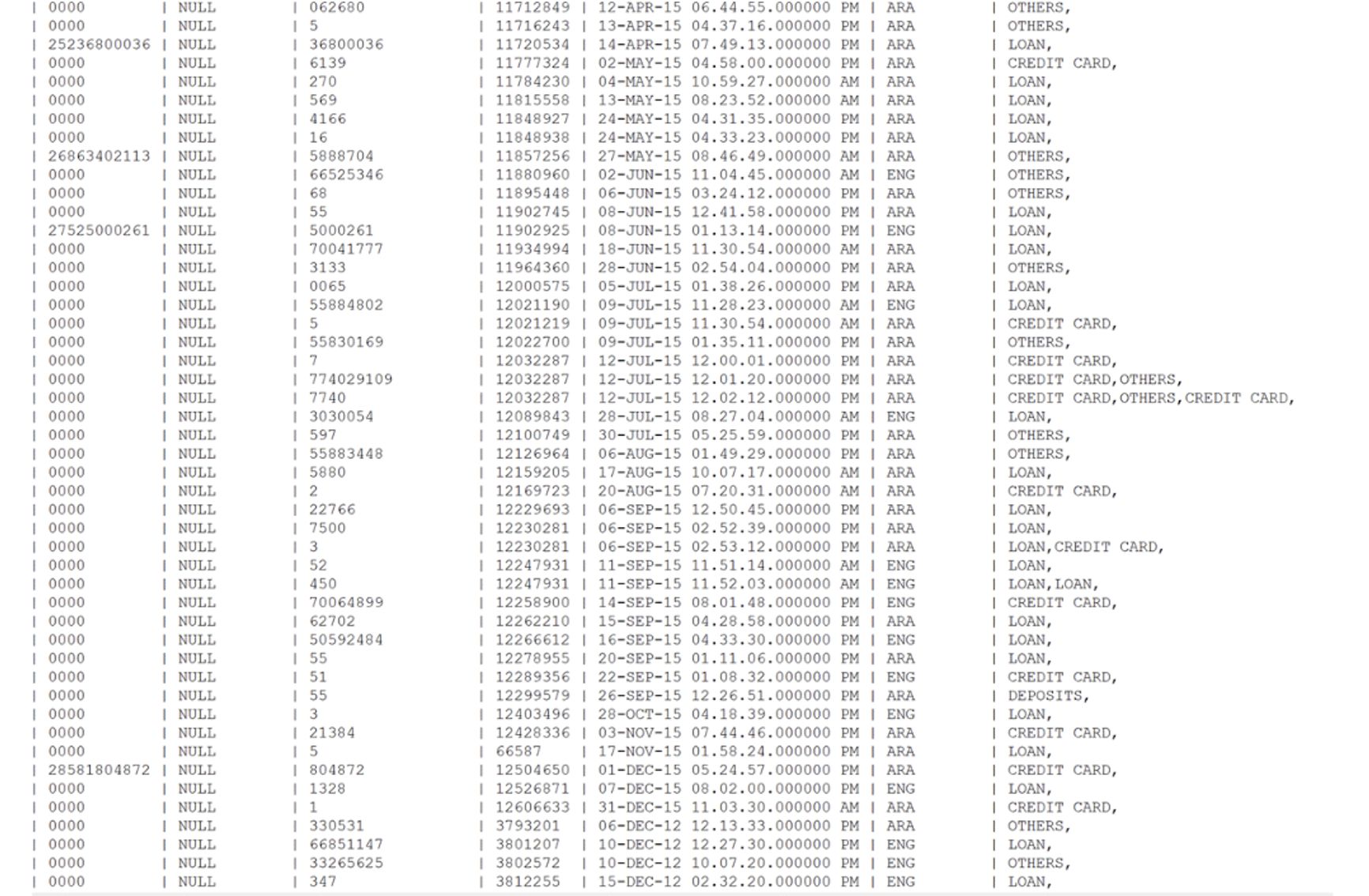

Пожалуй, самой успешной операцией хакеров 29155 стал взлом QNB, крупнейшего банка Катара, в мае 2016 года. Взлом позволил выгрузить массив размером 1,5 Гб с данными клиентов, содержащих банковские учетные данные, номера телефонов, данные платежных карт и даты рождения. Утечка была структурирована таким образом, чтобы привлечь внимание к финансовым операциям правящей семьи Катара и операциям разведки. Ответственность за взлом взяла на себя в социальных сетях турецкая фашистская группа @bozkurthackers. В действительности же этим аккаунтом управляла команда Тима Стигала, о чем свидетельствуют скриншоты отчетов об этой операции и журналы взлома, обнаруженные на сервере ГРУ. Эта операция была особенно успешной, поскольку ее так никто и не связал с Россией.

Скриншот логов взлома катарского банка, найденных на сервере ГРУ

Завербованная журналистка и выстрел в ногу

Стигалу также удалось привлечь к распространению информации болгарскую журналистку Диляну Гайтанджиеву. Для легитимации вброса информации он в 2017 году создал Twitter-аккаунт Anonymous Bulgaria, через который слил взломанную переписку посольства Азербайджана. Он якобы «знакомится» с Диляной в твиттере, но судя по тому, что он сразу начинает перенаправлять других журналистов и блогеров к Диляне, утверждая, что она «хорошая девочка», очевидно, что к тому моменту у них уже была предварительная договоренность и устойчивые отношения доверия.

Несколько дней спустя Диляна на основе этой переписки опубликовала «расследование» в болгарской ежедневной газете «Труд» (примечательно, что это единственная статья на английском языке, опубликованная «Трудом», из чего можно предположить, что целью статьи было охватить международную аудиторию, выступая от лица уважаемого СМИ).

Из переписок с этого аккаунта становится ясно, что целью ГРУ был не только информационный вброс, но организация уличных акций напротив болгарского посольства с целью оказания политического давления (правда, организовать это тоже не получилось) и контроля военного экспорта из Болгарии. Напомним, ранее в этих же целях коллеги Стигала по 29155 отравили «Новичком» болгарского экспортера оружия Емельяна Гебрева.

Скорее всего Диляна работала с ГРУ еще с 2016 года, во всяком случае уже тогда у нее стали появляться очень «полезные» публикации, например в ходе своей командировки в Сирию в 2016 она «обнаружила» болгарское оружие у сирийских повстанцев, что активнейшим образом затем использовалось Россией в кампании давления на Болгарию.

После публикации в «Труде» об Азербайджане Диляну оттуда уволили, как сообщается, из-за юридических последствий публикации дипломатической переписки. Но ее работа на 29155 только начиналась. В 2018 году она отправилась Грузию, чтобы сделать репортаж о несуществующих «американских биолабораториях», якобы работающих на территории посольства США в Тбилиси. Буквально за несколько дней до ее репортажа в Тбилиси с паспортом на имя Магомедова побывал Стигал. Ее репортаж, опубликованный на связанном с сирийским правительством спутниковом телеканале, стал первым из серии конспирологических публикаций об «американских биолабораториях», ставших одной из главных тем российской госпропаганды. В 29155 считают это одним из самых своих крупных успехов в области продвижения дезинформации.

В 2019 году Диляна зарегистрировала веб-сайт ArmsWatch.com, чтобы публиковать взломанные подразделением 29155 массивы на регулярной основе. Зачастую целью этих публикаций была дискредитация журналистских расследований о деятельности этой войсковой части, включая расследования об отравлениях Скрипалей и Емельяна Гебрева. «Сливы» Диляны должны были облегчать работу ГРУ, осуществляя информационную поддержку операциям, но на деле иногда добивались обратного. Так, например, в 2019 году 29155 рассорили Кремль с главным союзником — Сербией.

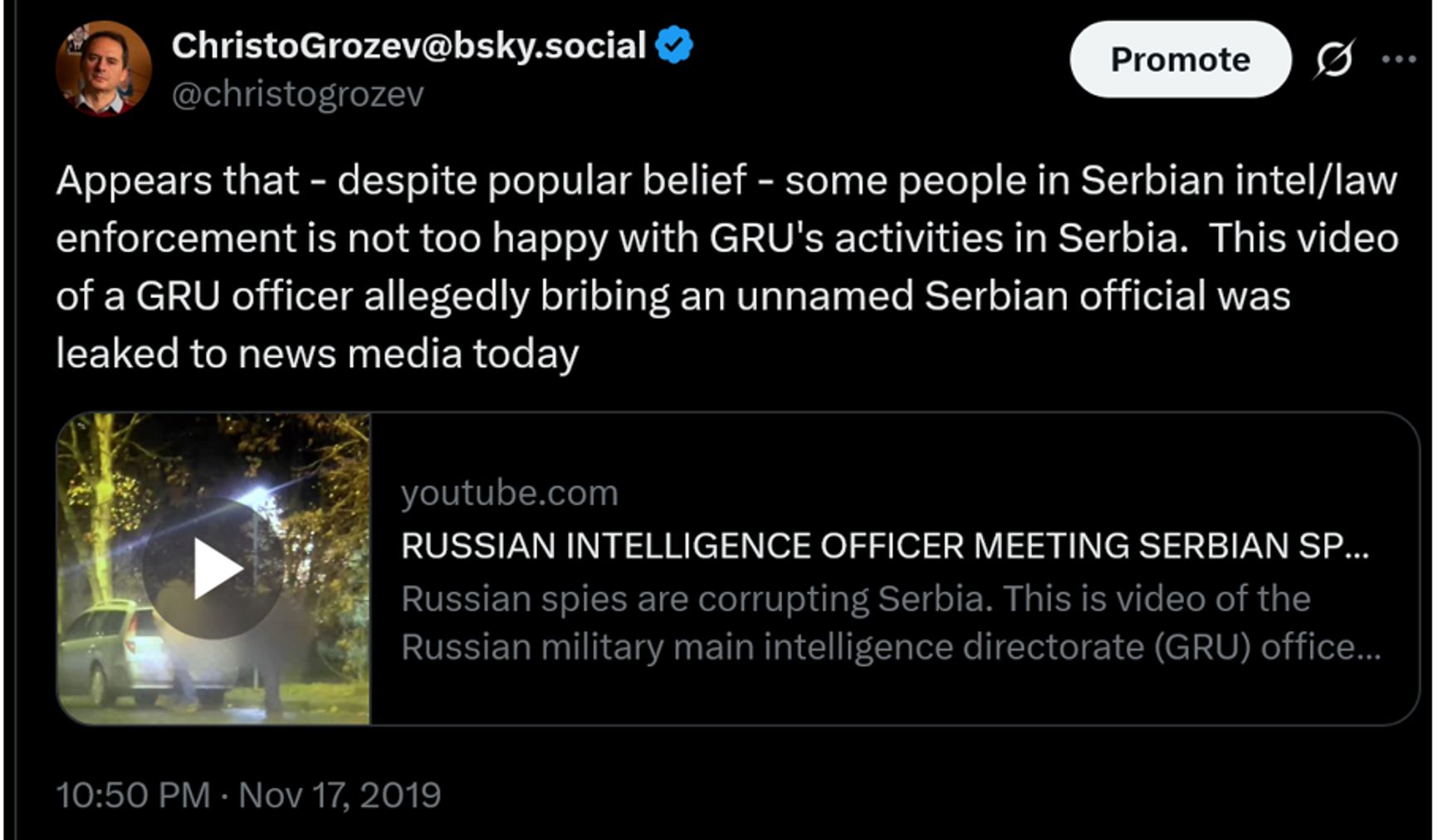

15 сентября 2019 года ArmsWatch опубликовал серию из трех частей под заголовком The Serbia Files, содержащую информацию о продаже оружия сербской компанией Krusik йеменским боевикам через американского брокера. В интерпретации Диляны оружие маркировалось как экспортируемое для Афганистана, но де-факто отправлялось боевикам ИГИЛ в Йемене. Неделю спустя ArmsWatch, снова ссылаясь на анонимные утечки, обвинил сербского производителя оружия в поставках в Украину. Как выяснил The Insider, эти утечки были переданы ГРУ Александром Обрадовичем. Публикация была воспринята сербскими властями как удар в спину от союзника, и реакция Белграда не заставила себя долго ждать. 17 ноября 2019 года анонимный пользователь опубликовал на Youtube видео слежки с подписью: «Российские шпионы развращают Сербию. Это видео, на котором офицер Главного разведывательного управления (ГРУ) России полковник Георгий Викторович Клебан платит своему сербскому агенту, высокопоставленному сербскому чиновнику. Клебан работает в российском посольстве в Белграде. Вот что делают с нами русские, их „друзья“».

Поскольку видео с трудом набирало просмотры на Youtube в день публикации, анонимный пользователь отправил Христо Грозеву электронное письмо со ссылкой на видео, и Грозеву удалось подтвердить личность и принадлежность к ГРУ полковника Клебана.

Твит Грозева широко цитировался в сербских СМИ, а три дня спустя сербская служба безопасности подтвердила эту находку и вызвала российского посла для официального протеста.

Замять скандал удалось только после личной встречи Вучича с Путиным.

Провокации в Украине: «Азов» против Зеленского

Одной из наполеоновских идей Стигала было натравить украинских националистов на Зеленского, тем более что трения между президентом и батальоном «Азов» и правда были. Стигал завербовал десятки агентов мелкого калибра, которые должны были выдавать себя за членов батальона «Азов» и организовывать провокации. Среди файлов на сервере хакеров можно обнаружить папку «Граффити в городах», которая содержит фотоотчеты о тысячах оскорбительных надписей в адрес Зеленского, нанесенных провокаторами на стены украинских городов (за что они получали от одного до пяти долларов). Отчеты подразделения 29155 также содержали криптокошельки для оплаты. The Insider отследил основные из них, которые использовались для компенсации провокаторам-граффитистам, — через них прошло несколько сотен тысяч долларов.

Примеры граффити с оскорблениями, оплаченными ГРУ

Есть на сервере папка «Работа с нацистами», она содержит только один скриншот чата якобы с высокопоставленным членом «Азова» в Чернигове. В чате собеседники координируют печать футболок с теми же оскорблениями в адрес Зеленского, что и в «граффити». The Insider не разглашает имя собеседника, который сейчас служит в ВСУ, поскольку, судя по всему, он не знал, что сотрудничает с российской разведкой (Стигал общался от лица проукраинского чеченского сепаратиста Ахмета Закаева)

К этой операции была подключена и Диляна. В 2022 году она опубликовала (а потом удалила) материал, в котором рассказывалось о конфликте Азова с ГРУ, причем преподносилось это так, будто деньги азовцы получали от кадыровцев.

Папка под названием «Цели в правительстве» содержит отчеты о слежке и диверсионной работе, сосредоточенной на трех членах администрации Зеленского, отвечающих за европейскую интеграцию: Андрее Бойко, Тарасе Жураковском и Игоре Жовкве. У в/ч 29155, очевидно, возникли проблемы с идентификацией личных данных и домашних адресов Бойко, у которого было «более 60» однофамильцев в Киеве, и Жураковского. Однако группе удалось найти Жовкву — Игоря Ивановича, который занимает должность заместителя руководителя офиса президента Зеленского, он оказался в документе под названием «Расходы на обработку Жовквы». В документе указана и общая сумма на операцию $7000 плюс бонус за обнаружение адреса чиновника. В папке находятся десятки фотографий Жовквы и его дома, подробная информация о нем и членах его семьи, а также записи звонков по его номеру телефона, включая геолокации его использования за шестимесячный период, заканчивающийся 13 сентября 2021 года.

Рано утром 22 октября 2021 года в дом Игоря Жовквы в Киеве бросили бутылку с зажигательной смесью. Некий 20-летний украинец был арестован, заявив властям, что ему обещали 7000 долларов за поджог. Он сказал, что получил задание от анонимного человека через зашифрованный мессенджер.

Пополнение команды: ветераны и «орлята»

Бурная активность Стигала с ее неконтролируемыми последствиями, очевидно, беспокоила Аверьянова, и он приставил к Стигалу двух ветеранов 29155, имеющих, впрочем, лишь самые базовые навыки в IT-сфере: Юрия Денисова и Романа Пунтуса, в свою очередь подчинявшихся замначальника подразделения 29155 Ивану Касьяненко (Касьяненко и Пунтус уже фигурировали в расследованиях The Insider, связанных с Гаванским синдромом и терактами в Афганистане).

Новая команда решила, что повысить конкурентоспособность 29155 внутри ГРУ помогло бы расширение собственной команды хакеров, чтобы не зависеть ни от ДВКР, ни от коллег из ГРУ с «Комсомольского проспекта» (хакеров из 26165, известных как APT28 или Fancy Bear). Судя по биллингам телефонных разговоров Стигала, Пунтуса и Денисова, во второй половине 2019 года они начали совершать поездки в Воронеж и общаться с молодыми программистами. Одна из поездок Стигала совпала с первым хакатоном Capture-The-Flag, в котором приняли участие 100 молодых программистов из 8 воронежских университетов. Двухдневный конкурс включал ряд заданий, которые должны были выявить наиболее перспективных хакеров для нужд ГРУ: конкурс включал OSINT-исследования, криптографию, выявление веб-уязвимостей и цифровую экспертизу.

В итоге ГРУ завербовали команду юных программистов из Военного учебно-научного центра Военно-воздушных сил. «Орлята», как ласково называют студентов-летчиков журналисты, в количестве не менее 7 человек стали полноценными членами команды 29155.

Фото с хакатона Capture-The-Flag, справа — Николай Корчагин из группы «орлят» 29155

Виталий Шевченко — первый завербованный из «орлят»

Хакер ГРУ Владислав Боровков

Хакеры 29155 Дмитрий Воронов (слева) и Николай Корчагин (справа)

Хакеры 29155 Денис Денисенко (в центре в первом ряду) и Николай Корчагин (второй справа в верхнем ряду)

Первым завербованным из этой группы стал Виталий Шевченко (также пользовался именем Елизар Критский). Данные о доходах показывают, что уже в 2020 году он был трудоустроен в Минобороны, а в телефонах знакомые подписывали его как «хакер Елизар».

Шевченко сыграл решающую роль в 2020 году во взломе Минобороны Эстонии и других госучреждений страны, в результате чего 29155 получил доступ к «значительному объему внутренней информации», согласно обвинительному заключению эстонской прокуратуры. Шевченко, впрочем, ушел из команды уже в конце 2021 года из-за личного конфликта со своим начальником Романом Пунтусом.

Насколько хорошей идеей было включать с ходу студентов в сверхсекретные военные кибероперации — спорный вопрос, но как показали последующие события, главная проблема скорее оказалась не в них, а в пресловутых «ветеранах».

К 2021 году между Стигалом и «ветеранами» Денисовым, Пунтусом и Касьяненко назрел конфликт. В чем именно была суть разногласий, сказать сложно, известно лишь, что Стигал предъявлял претензии коллегам в непомерном разворовывании денег, которые накануне полномасштабного вторжения выделялись в особенно больших объемах. ГРУ и конкретно 29155 должны были сыграть решающую роль в первые дни вторжения (в числе задач были, среди прочего, захват ключевых правительственных зданий в Киеве и убийство Зеленского). Деньги выделяли в том числе на вербовку агентуры в Украине, но когда дошло до дела, оказалось, что исполнять поставленные задачи некому. Был ли конфликт из-за разворованных денег главной причиной раскола или нет, сказать сложно, но Стигала уволили «по состоянию здоровья» (он попал в больницу из-за коронавируса, и это стало удобным поводом).

Таким образом, с 2021 года главную роль в «хакерском» отделе в/ч 29155 стали играть Денисов и Пунтус.

«В Министерстве обороны — дебилы и гомосеки»: публичные откровения хакера Денисова

Юрий Денисов ранее активно участвовал в 29155, что видно по его многочисленным поездкам в Европу с другими членами подразделения. Для поездок Денисов использовал различные имена прикрытия, включая Юрия «Дудина» (рейсы в Германию, Бельгию и Нидерланды в 2016 году) и Юрия «Лукина» (рейсы в Турцию и Азербайджан в 2013 и 2014 годах). Он также использовал паспорта с двумя другими поддельными именами — «Карпов» и «Сергеев» для поездок по России.

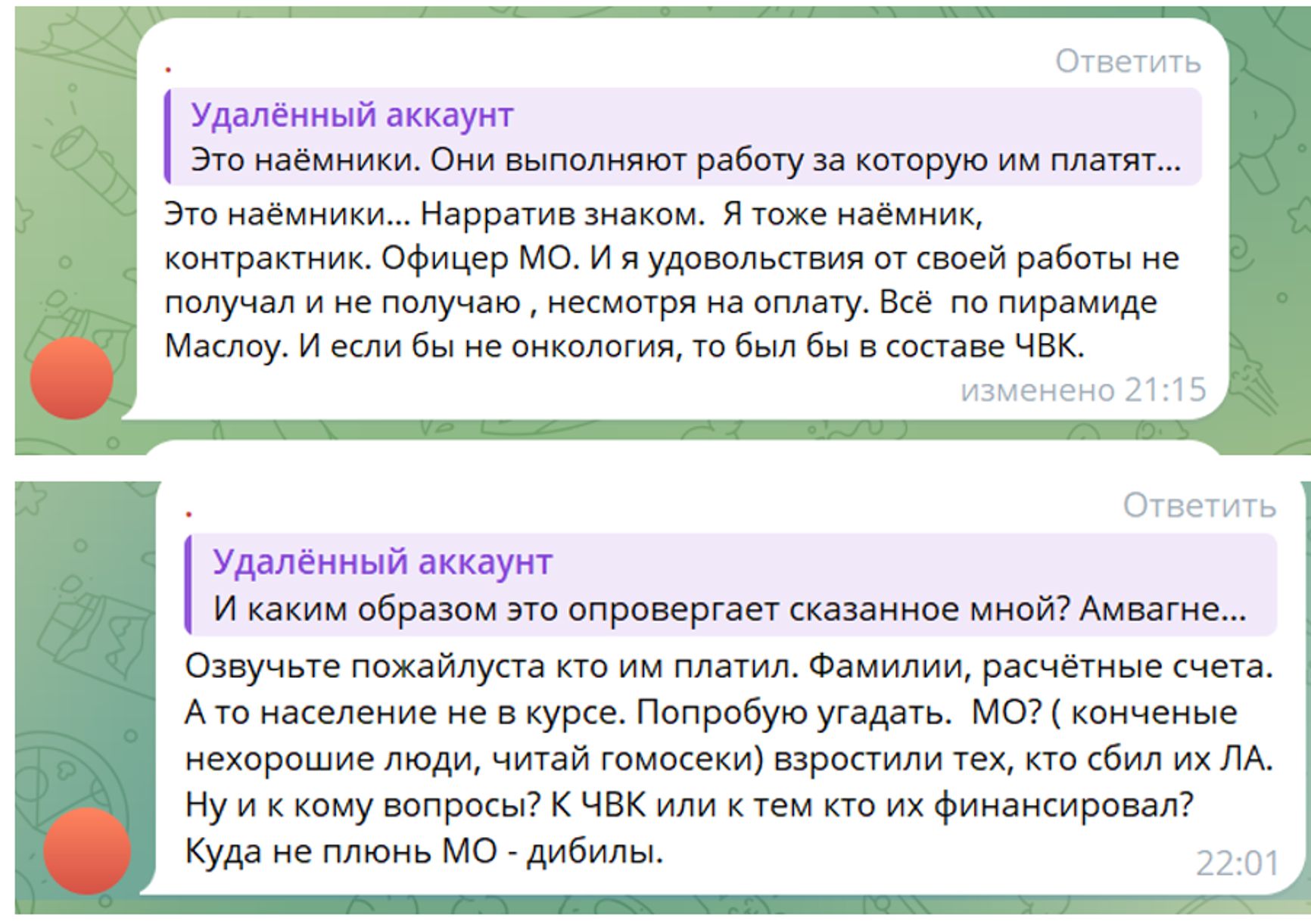

Фото из паспорта Юрия Денисова (слева) и Юрия «Лукина» (справа)

Денисова подписывали в телефонах среди прочего как «Юрий C++», «Юрий C#» и «Юрий Базы данных», так что в отличие от своих коллег по в/ч 29155 он имел хоть какие-то представления об IT. Его аккаунт в Telegram также был подписан на множество групп, связанных с хакингом, (в том числе Zero Day/Cyber Security, Crypto Services, Dev Tools, Hacker Corner, AI tools, Stealer Tools, RansomWare Developers). Свои навыки он использовал не только в работе, судя по тому, что он был также подписался на чат-группу DeepNudes, посвященную созданию дипфейк-порно.

Денисов — большой любитель общения в Telegram-чатах, и 90% его сообщений — ругань по поводу «хохлов» и «черножопых» или порнографический «шитпостинг», но иногда встречаются и откровения о работе: «Я тоже наемник, контрактник. Офицер МО. И я удовольствия от своей работы не получал и не получаю, несмотря на оплату. Всё по пирамиде Маслоу. И если бы не онкология, то был бы в составе ЧВК». О Министерстве обороны он отзывался нелестно: «дибилы», где, «куда не плюнь одни гомосеки» (полная история его сообщений — здесь).

В чатах он раскрывает и другие данные о себе, например то, что он полковник с 27-летней выслугой, что его жена — программист, и многое другое. Но публичные откровения в Телеграме — лишь самый невинный из примеров того, как безалаберно Денисов относился к цифровой безопасности. К примеру, все его имена прикрытия The Insider удалось раскрыть просто потому, что он использовал один и тот же номер телефона для бронирования рейсов под всеми именами. Хуже того, тот же номер он использовал для бронирования билетов своим подчиненным, что позволило The Insider узнать имена некоторых ранее неизвестных сотрудников.

Роман Пунтус: герой-любовник и незащищенный сервер

После того как Стигал ушел из группы, главным игроком в команде стал Роман Пунтус, опытный участник операций 29155, путешествовавший под именем прикрытия Роман Панов. Личность «Панова» Пунтус использовал не только для путешествий: телефон, зарегистрированный на это имя, он использовал для контактов с многочисленными секс-работницами (для конспирации он представлялся им как Сергей).

Единственная в публичном доступе фотография Пунтуса. Имя женщины снизу установить не удалось

Пунтус принял на себя лидерскую роль в самый ответственный момент, в 2021 году Кремль вовсю готовился к полномасштабному вторжению, и важной частью этого вторжения должны были стать кибератаки. Сам Пунтус мало смыслил в IT и полагался больше на свою команду.

Роль связующего моста с ДВКР ФСБ вместо Стигала стал играть хакер Евгений Башев (его сосватал Игорь Ворошилов), к тому времени уже долго работавший на контрразведку ФСБ и владевший компанией «Импульс» в Ростове. Частная компания выполняла роль прокладки, позволявшей проводить все деловые операции, связанные с хакерской деятельностью через компании, формально никак не связанные с государством. Там же, в Ростове (видимо, под контролем Башева), располагался сервер под названием «Эгеон» (Эгеон - мифологический сторукий великан, защищавший Зевса, но предавший его).

Пунтус взял на вооружение модель Башева с фирмой-прокладкой и решил открыть свою компанию, которую без лишней конспирации так и назвали — «Эгеон-Импульс» (ИНН 9731116423). Компанию оформили на подставное лицо, бухгалтера Дарью Кулишову. Лицо это было хоть и подставное, но и не совсем случайное – у Пунтуса завязался с ней роман. И снова ему пригодился паспорт прикрытия: он использует его, чтобы втайне от жены и детей летать с любовницей в Сочи и ездить на поезде в Ростов.

Через 9 месяцев после совместного отдыха в Сочи, 15 ноября 2023 года у Кулишовой родился сын, которого она назвала Матвей Романович (Пунтус приедет в Ростов встречать рождение сына и проведет с Кулишовой две недели). В заявлении на пособие она напишет, что с отцом ребенка в браке не состоит.

Фотосессия Кулишовой от начала февраля 2023 года. Через 9 месяцев у нее родится сын

Переписка Кулишовой подтверждает что ростовский «Импульс» хакера Башева был связан с Пунтусом, потому что среди ее писем обнаруживается программа производства коптеров с, возможно, не самым подходящим для этого названием «УПС», и в качестве производителя значится именно ростовский «Импульс»:

В июле 2024 года Кулишова зарегистрировала на «Эгеон Импульс» торговую марку «Сабраж Саботаж» (сабраж - это когда пробку от шампанского выбивают саблей), и судя по всему это также было сделано в интересах ГРУ, так общается на эту тему она с неким Никитой Антиповым, который созванивается и с Романом Пунтусом. Смысл этого нового проекта пока неясен.

Обратив всю свою энергию на свою новую секретную семью, Пунтус упустил из внимания свой секретный сервер, доступ к которому, как оказалось, был незащищен: он имел открытые порты, которые взламывались обычным брутфорсом. В феврале 2025 года это обнаружил блогер, специализирующийся на кибербезопасности, и связался с The Insider. На сервере обнаружились логи, из которых можно было извлечь и список всех мишеней хакеров (около ста доменов), и список из более шестисот телефонных номеров, которые они пробивали, и многое другое. Анализ данных сервера позволил составить представление о том, когда и на кого были таргетированы атаки хакеров.

Украина, европейская инфраструктура, медицинские компании: кого атаковали хакеры

Судя по логам «Эгеона», активная деятельность хакеров началась еще в ноябре 2021 года. В ноябре-декабре первыми мишенями стали государственные украинские сайты, в том числе связанные с энергетической инфраструктурой.

Ноябрь-декабрь:

dia.mil,

kmu.gov.ua,

direkcy.atom.gov.ua,

atom.gov.ua,

mkip.gov.ua,

UA.ENERGY.

Январь:

ukrtransnafta.com,

utg.ua,

nabu.gov.ua,

direkcy.atom.gov.ua,

gov.ua,

direkcy.atom.gov.ua,

kvgas.com.ua,

polvet.gov.ua,

vn.dsns.gov.ua,

dsns.gov.ua,

uhe.gov.ua.

Очевидно, это было связано с подготовкой к полномасштабному вторжению, где подразделение 29155 должно было принять самое активное участие. Ранее, в период 2015–2017 годов, у коллег из гэрэушной войсковой части 74455 неоднократно удавалось выводить украинские электростанции из строя, но у подопечных Пунтуса так не получилось: 13–14 января 2022 года им удалось лишь взломать сайты многих из этих компаний и вывесить на главной странице антиукраинское послание (заявив при этом, что им удалось уничтожить все данные, что было, конечно, неправдой), но, по оценке украинских властей, существенного ущерба хакерам в этот раз нанести не удалось.

Некоторые из мишеней команды Пунтуса трудно объяснить. Чем не угодил ГРУ, к примеру, сайт университета Колорадо colostate.edu? Или польская студия веб-дизайна, специализирующаяся на компьютерных играх? Или компания — производитель солнечных батарей.

Особенно много среди мишеней компаний, так или иначе связанных с медициной, в том числе разные производители медицинской техники, клиника в Азербайджане и ташкентская медицинская академия.

Кроме того, хакеры искали уязвимости сайтов государственных ведомств и объектов инфраструктуры Узбекистана, Грузии, Чехии, Словакии, Эстонии, Польши, Молдовы и Армении. Любопытно, что треть из сотни известных мишеней хакеров 29155 — чешские сайты. Преобладающая часть запросов относится к концу 2021 и 2022 году, после чего деятельность либо сильно сокращается, либо 29155 просто реже используют этот сервер.

С полным списком мишеней можно ознакомиться здесь.

Среди телефонов, которые «пробивали» хакеры, оказались не только объекты их профессионального интереса, но и всевозможные знакомые и родственники, включая даже любовницу Аверьянова. По номерам, которыми они интересовались, видно, что хакеры с увлечением читали The Insider, когда издание писало об их подразделении: например, они пробивали телефон своего коллеги Ивана Сенина в день, когда расследование с его упоминанием вышло в The Insider (пользуясь случаем, передаем привет всем сотрудникам ГРУ, читающим сейчас этот текст).

Других кадров у нас для вас нет

В самом хакерском отделе подразделения 29155 крайне скептически оценивают эффективность его деятельности. Как рассказал The Insider на условиях анонимности один из молодых членов группы (назовем его Александр Печеник), главная проблема в некомпетентности руководства, которое в большинстве своем никогда не имело никакого отношения к кибероперациям и не умеет нормально обращаться даже с собственным компьютером, а также в низкой мотивации, потому что о собственном обогащении в руководстве думают явно больше, чем о работе. В итоге, утверждает Александр, информация «течет», и об операциях подразделения каким-то образом становится известно противнику иногда даже раньше, чем о них докладывают своим же генералам. По словам Александра, все в подразделении уверены, что у них завелась «крыса», но сам он считает, что дело может быть совсем не в этом, а в том, что при таком уровне IT-подкованности, когда информация оказывается на незашифрованных серверах, информация будет утекать и безо всяких предателей. По словам Александра, генерал Аверьянов и сам понимает уровень компетенции своих сотрудников и периодически перетасовывает кадры — скажем, Денисова в итоге отправили в ЧВК в Беларусь, – но это не сильно помогает.

Несмотря на то, что в последние годы провалов у подразделения было больше, чем успехов, до самого последнего момента оно продолжало самую бурную деятельность. По мнению источников The Insider, даже эта публикация вряд ли приведет к каким-то перестановкам: Аверьянов (под чьей протекцией продолжает существовать подразделение даже после того, как он пошел на повышение) имеет крепкие позиции, его самого менять никто не будет, при этом времени у Аверьянова на хакеров нет, он слишком погружен в свои африканские проекты и организацию саботажных операций, поэтому подразделение Пунтуса остается «чемоданом без ручки», существующим скорее по инерции.